關注獲取即時動態

關注獲取即時動態漏洞安全公告 | 利用Memcached服務器進行DDOS反射放大攻擊

2018-03-05 14:00:14 來源:藍隊云 閱讀量:16909尊敬的用戶:

您好!

接上級部門通知:近日,利用memcached服務器實施反射DDOS攻擊的事件呈大幅上升趨勢。國家計算機網絡應急技術處理協調中心(CNCERT)監測發現,memcached反射攻擊自2月21日開始在我國境內活躍,3月1日的攻擊流量已超過傳統反射攻擊SSDP和NTP的攻擊流量,3月1日凌晨2點30分左右峰值流量高達1.94Tbps。隨著memcached反射攻擊方式被黑客了解和掌握,預測近期將出現更多該類攻擊事件。據CNCERT抽樣監測結果,廣東省內開放memcached服務的服務器IP地址居全國首位,存在發起反射DDoS攻擊的嚴重安全隱患。

一、memcached反射攻擊基本原理

memcached反射攻擊利用了在互聯網上暴露的大批量memcached服務器(一種分布式緩存系統)存在的認證和設計缺陷,攻擊者通過向memcached服務器IP地址的默認端口11211發送偽造受害者IP地址的特定指令UDP數據包(stats、set/get指令),使memcached服務器向受害者IP地址反射返回比原始數據包大數倍的數據(理論最高可達5萬倍,通過持續跟蹤觀察攻擊流量平均放大倍數在100倍左右),從而進行反射攻擊。

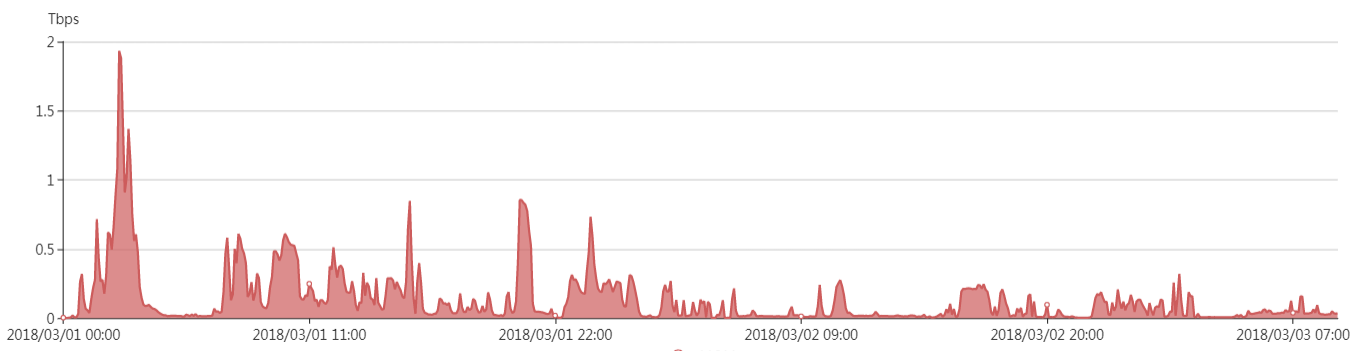

二、近期我國境內memcached反射攻擊流量趨勢

3月1日凌晨2點30分左右memcached反射攻擊峰值流量高達到1.94Tbps,其中2時至3時、7時、9時、15時、20時、23時的攻擊流量均超過500Gbps。

三、開放memcached服務的服務器分布情況

CNCERT抽樣監測發現開放memcached服務的服務器IP地址7.21萬個,其中境內5.32萬個、境外1.89萬個。其中,境內開放memcached服務的服務器分布情況如下表所示:

| 境內開放memcached服務的服務器IP數量 | 服務器IP所屬省份 |

|---|---|

| 7109 | 廣東 |

| 6781 | 浙江 |

| 4737 | 河南 |

| 4417 | 北京 |

| 4335 | 山東 |

| 3130 | 湖南 |

| 2473 | 江蘇 |

| 1986 | 河北 |

| 1821 | 上海 |

| 1512 | 四川 |

| 1410 | 陜西 |

| 1346 | 遼寧 |

| 1316 | 內蒙古 |

| 1173 | 江西 |

| 1165 | 吉林 |

| 1012 | 福建 |

| 840 | 黑龍江 |

| 817 | 山西 |

| 768 | 安徽 |

| 5139 | 其他省份 |

當下正值全國兩會召開時期,我司高度重視并已做好相應的應急處置工作。

我司處置辦法如下:

1)昆明機房:我司已在核心交換機上配置了防火墻策略,默認拒絕所有TCP及UDP 目的端口為11211的外網入站通訊及機房內部跨網段訪問。

2)其他機房:已在所有云主機虛擬交換機上配置了防火墻策略,同上。

如因我司防火墻策略影響了您當前memcached 服務器的正常訪問,請您按照以下指導變更memcached端口為11211 以外端口或聯系我司24H技術值班處理,我們將竭誠為您提供24小時不間斷技術支持服務,感謝您一直以來的理解和支持。

技術支持熱線:

24小時技術支持電話:4006-123-512

24小時值班QQ : 4001-544-001

藍隊云

2018-03-05